Chiffrement

Son principal but est d'assurer la confidentialité d'un échange.Cryptographie symétrique

Aussi connue sous le nom de cryptographie à clé secrète ou cryptographie conventionnelle, c'est la méthode la plus ancienne historiquement. Elle est extrêmement répandue à cause de ses performances remarquables. Elle suppose qu'au moins deux personnes partagent la connaissance de la même clé secrète, ce qui leur confère donc un rôle symétrique. Elle s'appuie principalement sur les fonctions booléennes et les statistiques.

Cryptographie asymétrique

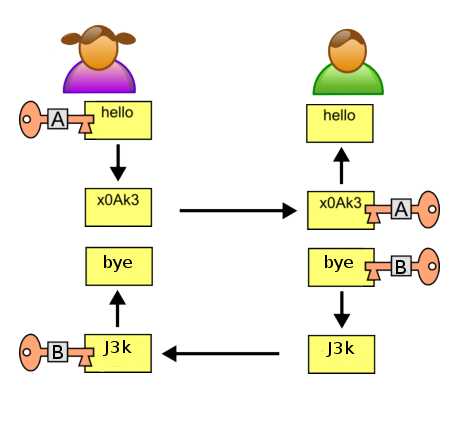

Le principe d'un code asymétrique (aussi appelé à clé publique) est que, contrairement au code symétrique, les deux interlocuteurs ne partagent pas la même clé. En effet, la personne qui veut envoyer un message utilise la clé publique de son correspondant. Celui-ci déchiffrera alors ce message à partir de sa clé privée que lui seul connait. On voit ici que contrairement à un codage symétrique, le chiffrement et le déchiffrement se font par des opérations complètement différentes.- On utilise la clé publique pour chiffrer : « Tous le monde peut envoyer des messages à Bob et tous sont sûr que seul Bob pourra le lire ».

- La clé privée est utilisée pour déchiffrer : « Seul Bob a la clé privée, donc il n'y a que lui qui pourra déchiffrer le message ».

Alice génère un couple de clés et envoi la clé publique à Bob.

Bob chiffre ses données avec la clé publique envoyée par Alice.

Alice déchiffre avec sa clé privée les données envoyées par Bob.

Mais la clé privée ne sert pas qu'à assurer la sécurité de la transmission des messages. En effet, si un intercepteur, qui possède la clé publique, veut envoyer un message au vrai destinataire avec des intentions douteuses, comment le destinataire pourrait-il se rendre compte que l'expediteur n'est pas l'un de ses amis ?

La clé privée sert donc aussi à vérifier l'authenticité de l'identification de l'expéditeur d'un message codé par clé publique.

Les algorithmes utilisant des clés asymétriques peuvent s'utiliser en inversant les clés sans que pour celà le mécanisme ne soit erroné, mais la confidatialité n'est alors plus assurée si une seule paire de clés est utilisée : Il s'agit alors du processus de signature numérique et non du processus de chiffrement.

Exemple :

- Alice possède sa clé privée et une clé publique qu'elle diffuse à Bob.

- Bob possède sa clé privée et une clé publique qu'il diffuse à Alice.

- Le message est codé par clé publique de Bob, mais ce message est distribué avec un haché ou condensât du message, codé par la clé privée de Alice.

- Le message est déchiffré par la clé privée de Bob. Le résultat est lisible mais il manque l'authentification de l'expéditeur.

- Le condensât correspond donc en fait à la signature ou empreinte du message original, et donc de l'identifiant d'Alice.

- Le condensât doit être déchiffré par la clé publique de Alice. Si le résultat obtenu est le même que le condensât obtenu par la fonction de hachage sur le texte en clair, calculé par Bob, alors Bob est assuré de l'authenticité du message et de l'expéditeur : Alice.

La cryptographie hybride

Cette technique a été introduite afin de profiter des avantages des deux techniques précedemment citées, c'est à dire la rapidité de traitement des messages codés par cryptographie symétrique et la puissance du chiffrement des messages par cryptographie asymétrique.Le principe est assez simple. La communication entre A et B se fait par système cryptographique symétrique, ce qui rend rend la communication assez rapide à chiffrer et déchiffrer. Mais la lacune de la sécurité de transmission de la clé symétrique de chiffrement/déchiffrement est palliée par un chiffrement de cette clé, qui lui est asymétrique.